Welche Gefahren bestehen bei der Kommunikation über öffentliche Medien? (2 Stunden)

In diesem Lernabschnitt werden die Schülerinnen und Schüler in einer fiktiven Situation verschiedene reale Gefahren der Kommunikation im Internet erleben. Dazu senden sie sich – wie bereits im Lernschritt zur Rekonstruktion der Protokolle SMTP und POP3 – fiktive Nachrichten über einen auf dem Lehrerrechner (oder einem anderen Rechner mit angeschlossenem Video-Projektor) gestarteten E-Mail-Server. Eingangs empfangen die Schülerinnen und Schüler eine E-Mail, deren Absender sich offensichtlich als jemand anderes ausgibt (z. B. die Bundeskanzlerin). Ausgehend von einer ersten Einordnung der E-Mail („Hier geht etwas nicht mit rechten Dingen zu!“) bekommen die Schülerinnen und schüler den Auftrag zu beobachten, wie die Lehrerin/ der Lehrer die Kommunikation stört.

Simuliert werden in diesem Zusammenhang:

- das Vortäuschen einer falschen Identität auf Client-Seite

- das Mitlesen von Nachrichten inkl. Zugangsdaten zum Postfach auf dem Kommunikationsweg

- die Manipulationen von Nachrichten auf dem E-Mail-Server

Das Mitlesen der Zugangsdaten ist mit Socket Sniff nicht möglich. Hier bietet sich das wesentlich mächtigere Netzwerkanalysewerkzeug Wireshark an (siehe Anleitung „Netzwerkkommunikation mit Wireshark analysieren“).

Der Lernabschnitt soll die Schülerinnen und Schüler für die Gefahren bei der Nutzung von E-Mail-Systemen sensibilisieren. Dabei bereitet er die Grundlage, die Verschlüsselung von Kommunikation als Notwendigkeit anzusehen. Das Argument „Ich habe nichts zu verbergen – warum sollte ich also meine Kommunikation sichern?“ wird in den Unterrichtsstunden unter anderem dadurch entkräftet, dass aufgezeigt wird, dass nicht nur das Mitlesen von E-Mails, sondern auch deren Manipulation mit einfachen Mitteln zu bewerkstelligen ist. Ziel ist es, dass die Schülerinnen und Schüler erkennen, dass elektronische Kommunikation die gleichen Anforderungen erfüllen sollte wie die Kommunikation per Post: Vertraulichkeit, Integrität und Authentizität. Wie diese drei Kernanforderungen durchgesetzt werden können und welche Aufgaben und Probleme sie der Informatik stellen, ist das Thema der folgenden Stunden – der Lernabschnitt wirft somit eine grundlegende Fragestellung der gesamten Unterrichtseinheit auf.

Sachanalyse

Angriffe auf E-Mail-Konten und E-Mail-Verkehr stellen heutzutage eine ernstzunehmende Gefahr dar. Die Intentionen der Hacker können dabei durchaus differieren: Hauptgrund für einen Angriff ist meist die Hoffnung auf monetären Gewinn. Ist das E-Mail-Konto erst gehackt, so ist der Weg offen, weitere Systeme des Kontoinhabers, wie etwa Online-Banken (Neteller, Moneybookers, etc.) oder andere Systeme, die eine Umwandlung von virtueller in reale Währung ermöglichen („MMORPGS“, Glücksspielseiten u.ä.), anzugreifen. Ein weiterer Beweggrund kann politische oder Industrie-Spionage sein. Zuletzt können Hacks auch aus rein destruktiven Gründen durchgeführt werden. Die Angriffe können dabei sowohl zielgerichtet gegen Personen oder Institutionen (bzw. „User“), als auch breit gefächert gegen unbestimmte Ziele stattfinden.

Die Angriffsmethoden sind dabei vielfältig – in dem vorliegenden Unterrichtsabschnitt werden exemplarisch drei Methoden analysiert. Grundsätzlich kann man zwischen zwei Formen von Angriffen unterscheiden: den „harten“, die ausschließlich durch technische Methoden realisiert werden und die „weichen“, die auf der Erlangung von relevanten Informationen durch sozialen Kontakt zum Angriffsziel basieren (Stichwort: „social hacking“).

Die drei Gefahren, die Inhalt des Lernabschnitts sind wurden so gewählt, dass die Schülerinnen und Schüler in der Lage sind, die drei Anforderungen an sichere Kommunikation (Integrität, Authentizität und Vertraulichkeit) zu erarbeiten:

- Das Vortäuschen einer falschen Identität auf Client-Seite geschieht über die Manipulation des E-Mail-Headers. Dieser enthält Informationen über den Absender, den Empfänger, das Datum und den Weg der E-Mail. Eine solche Manipulation kann ohne großen Aufwand mittels Programmen wie Outlook oder Thunderbird durchgeführt werden (Informationen zu Durchführung siehe unten: „Informationen zur Durchführung“). Für diese Art der Manipulation ist kein Zugriff auf ein fremdes E-Mail-Konto von Nöten.

- Das Mitlesen von E-Mails (inklusive übermittelter Passwörter) kann über einen so genannten „man-in-the-middle-attack“ durchgeführt werden. Der Angreifer benötigt dafür Zugriff auf einen Vermittlungsrechner (den er selbst künstlich zwischenschaltet). Er kann somit jeglichen Datenverkehr eines Netzes über den „gefälschten“ Vermittlungsrechner leiten und diesen mittels spezieller Programme (z.B. Wireshark) mitlesen. Filtert man diesen Datenverkehr nach den einschlägigen Protokollen (POP3, SMTP), so können gezielt E-Mail-Verbindungen analysiert werden. Die dadurch gewonnen Passwörter können anschließend dafür genutzt werden, sich in das angegriffene Mailkonto einzuloggen.

- Das dritte Szenario simuliert, welche Auswirkungen es hat, wenn ein Angreifer direkten Zugriff auf einen E-Mail-Server besitzt. Auf dem Server befinden sich alle gesendeten und empfangenen Nachrichten des Clients (sofern dieser sie nicht gelöscht hat). Besitzt ein Angreifer Zugriff auf diese Daten, so kann er die E-Mails nicht nur mitlesen, sondern sie auch nach Belieben modifizieren.

Es sei an dieser Stelle noch einmal darauf hingewiesen, dass der Lernabschnitt nur einen Ausschnitt der möglichen Angriffsmethoden behandelt. An dieser Stelle können natürlich nach Belieben auch weitere Methoden behandelt werden (z.B. Angriffe über die „Sicherheitsfrage“ von E-Mail-Konten oder „social hacking“).

Standardbezug

Die Schülerinnen und Schüler…

- … reagieren angemessen auf Risiken bei er Nutzung von Informatiksystemen.

- … stellen Fragen und äußern Vermutungen über informatische Sachverhalte.

- … gewichten verschiedene Kriterien und bewerten deren Brauchbarkeit für das eigene Handeln.

Stunden 4/5:

Gefahren bei der Kommunikation über öffentliche Netzwerke entdecken

In diesem Lernschritt werden die Schülerinnen und Schüler in einer fiktiven Situation verschiedene reale Gefahren der Kommunikation im Internet erleben. Dazu senden sie sich – wie bereits im Lernschritt zur Rekonstruktion der Protokolle SMTP und POP3 – fiktive Nachrichten über einen auf dem Lehrerrechner (oder einem anderen Rechner mit angeschlossenem Video-Projektor) laufenden E-Mail-Server.

Um einen „man-in-the-middle“-Spionageangriffs auf dem Kommunikationsweg realistisch demonstrieren zu können wird empfohlen, einen Standardrechner als Vermittlungsrechner (Router) umzubauen (Die separate Anleitung „Einen Windows-Rechner zum Router machen“ erklärt dies für das Betriebssystem Windows.). Ist ein Umbau zum Router nicht möglich, so kann alternativ ein ähnlicher Angriff auf dem Lehrerrechner simuliert werden – nur ist die Trennung zwischen den Rollen Kommunikationsinfrastruktur und Diensterbringer dann nicht mehr deutlich erkennbar. In jedem Fall reichen die Mittel von Socket Sniff nicht aus, um Passwörter, die Schülerinnen und Schüler für die fiktiven E-Mail-Konten nutzern, auszuspähen, da der E-Mail-Server Hamster diese ausblendet und eine Aufzeichnung der Kommunikation des Hamsters mit Socket Sniff nicht möglich scheint. Es wird daher empfohlen, dass Lehrende auf die Verwendung von Wireshark zurückgreifen.

Um einen „man-in-the-middle“-Angriff realistisch demonstrieren zu können wird empfohlen, einen Standardrechner als Vermittlungsrechner (Router) umzubauen (siehe separate Anleitung „“). Alternativ kann ein ähnlicher Angriff auf dem Lehrerrechner simuliert werden, nur ist die Trennung zwischen den Rollen Kommunikationsinfrastruktur und Diensterbringer dann nicht mehr deutlich erkennbar. In jedem Fall reichen die Mittel von Socket Sniff nicht aus, um Passwörter, die Schülerinnen und Schüler für die fiktiven E-Mail-Konten nutzern, auszuspähen, da der E-Mail-Server Hamster diese ausblendet und eine Aufzeichnung der Kommunikation des Hamsters mit Socket Sniff nicht möglich scheint. Es wird daher empfohlen, dass Lehrende auf die Verwendung von Wireshark zurückgreifen.

Vorbereitung

Vor dem Unterricht sollten Lehrende ggf. den Router vorbereiten (siehe separate Anleitung) und das spätere Versenden einer E-Mail mit gefälschten Absender-Angaben wie folgt vorbereiten:

- Einen weiteren Schülerrechner starten und sich an dem Rechner anmelden.

- Einen E-Mail-Client (z. B. Thunderbird) starten und für einen gültigen Benutzer des E-Mail-Servers einrichten (siehe Anleitung „E-Mail-Client Thunderbird einrichten“ ).

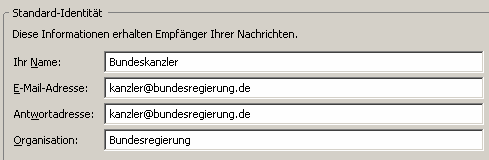

- Die Einstellungen zur Identität abändern:

– Menu „Extras > Konten“ wählen.

– Die Angaben zur Standardidentität ändern, z. B.:

- Eine E-Mail mit einer vermeintlich vertrauensvollen Information (z. B. Ankündigung einer bevorstehenden Privatisierung eines Staatsunternehmens mit Empfehlung eines Aktienkaufs vor Veröffentlichung des Vorhabens) an den Kurs schreiben und speichern (NOCH NICHT SENDEN – die Postfächer werden ja erst noch erstellt!). Dabei können als Email-Adressen jeweils <vornameDesSchuelers>@<RechnernameDesServers> angenommen werden.

Durchführung

Das folgende Szenario lässt sich in ca. 45 Minuten durchspielen. Für eine Sicherung der Sicherheitsanforderungen an Kommunikation Vertraulichkeit, Integrität und Authentizität ist zusätzliche Zeit zu veranschlagen.

- Benutzer für die Kursteilnehmer neu einrichten, dabei sollten die Schüler ihre Passwörter selbst eingeben (z. B. durch Herumreichen der Tastatur) – die Schülerinnen und Schüler sollten zuvor darauf hingewiesen werden, nicht Passwörter zu wählen, die sie auch für andere Zugänge nutzen. Warum? Die Passwörter werden ja später in den POP3-Nachrichten ausgelesen – das wiederum den Schülerinnen und Schüler noch nicht sagen!Vortäuschen einer falschen Identität auf Client-Seite

- Die Schülerinnen und Schüler auffordern, die Einstellungen ihrer E-Mail-Clients ggf. anzupassen und sich einige E-Mails zu schicken.a. Dabei die unter falscher Identität erstellte E-Mail an den Kurs versenden.

b. Anschließend mit Wireshark auf dem „Router“ das Passwort eines Schülers

„abfangen“. - Schülerinnen und Schüler im Plenum versammeln und nach erhaltenen E-Mails befragen („Hat alles geklappt?“, „Irgendwelche Probleme oder Unregelmäßigkeiten?“).a. Die offensichtlich unautorisierte E-Mail wird zum Anlass genommen, festzustellen:

„Hier passieren Dinge, die so nicht passieren sollten!“b. Vorschau: „Ich werde jetzt verschiedene Dinge machen.“

c. Beobachtungsauftrag: „Notiert:Welche Gefahren bei der Kommunikation

über das Internet lassen sich beobachten?“ - Anhand einer Bildschirmprojektion des vorbereiteten Schülerrechners die Einstellungen zur falschen Identität zeigen (siehe Vorbereitung Punkt 3.c).a. „Wie lässt sich feststellen, dass es sich um eine falsche Identität handelt?“

[unglaubwürdig, unpersönlich: der Verfasser weiß nichts über mich.]

„Ja, besser wäre, ich wüsste mehr über die Benutzer der Postfächer …“Mitlesen vertraulicher Informationen auf dem Kommunikationsweg

b. Ein weiteres Konto mit den Benutzerdaten des Schülers, dessen Passwort Sie

unter Punkt 2.b ermittelt haben, einrichten, E-Mails anzeigen lassen und eine

sehr „unhöfliche“ Antwort verfassen.

“Welche Folgen könnte mein Handeln haben?“

[Streit, der Empfänger nimmt die Nachricht ernst]

“Wie könnte ich auf das Passwort gekommen sein?“

[Verbindung abgehört …]c. Anhand einer Bildschirmprojektion des „Routers“ das Passwort im Protokoll

von Wireshark zeigen.Manipulation auf dem E-Mail-Server

- Präsentieren Sie eine Bildschirmprojektion des „Servers“!a. Fordern Sie einen Schüler auf, sich mit einem anderen per Email zu verabreden!

b. Öffnen Sie die entstandene .msg-Datei im Ordner Mails\<benutzername> in einem

Texteditor und ändern Sie Zeit und Ort der Verabredung!c. Den Empfänger auffordern bitten, sein Postfach auf neue E-Mails zu prüfen.

“Was machst Du zum verabredeten Termin?“

[Ich stehe am falschen Ort.]

“Welche Folgen könnte mein Handeln haben?“

[Streit, der Empfänger glaubt nicht an eine Manipulation]

“Wenn sich alle Mitarbeiter des E-Mail-Servers korrekt verhalten – ist dann eine

Manipulation ausgeschlossen?“

[Der Server kann von Fremden gehackt werden.]Ergebnissicherung

- Abschließend sollten die konkreten Beobachtungen verallgemeinert werden.a. „Was konntet Ihr beobachten?“ Dabei an der Tafele sammeln:

- Nachrichten mitlesen

- Nachrichten verändern

- Nachrichten unter falscher Identität verfassen

b. „Was sollte man also sicherstellen?“ Dabei an der Tafele ergänzen:

- Keiner kann Nachrichten mitlesen.

- Keiner kann Nachrichten verändern.

- Keiner kann Nachrichten unter falscher Identität verfassen.

c. „Dafür hat man auch Begriffe gefunden.“ An der Tafele ergänzen:

Anforderungen an eine sichere Kommunikation:

- Vertraulichkeit: Keiner kann Nachrichten mitlesen.

- Integrität: Keiner kann Nachrichten verändern.

- Authentizität: Keiner kann Nachrichten unter falscher Identität verfassen.

Vorschau:

„Wir werden zunächst untersuchen, wie sich Vertraulichkeit herstellen lässt!

Dieses Problem gibt es nicht erst, seitdem es Computer gibt, die Geheimhaltung

von Nachrichten war schon vor tausenden Jahren ein brisantes Thema.“

=> Verlaufsplanung Stunden 4/5

Material:

- Anleitung Einen Windows-Rechner zum Router machen für die Hand des Lehrers

- Anleitung Netzwerk-Kommunikation mit Wireshark analysieren für die Hand des Lehrers

- oben stehende Hinweise zur Vorbereitung und Durchführung zum Ausdrucken

Software:

Wireshark – Netzwerkanalyse-Werkzeug: http://www.wireshark.org

Hinweis: Wird bei der Installation PCap als Dienst installiert (Option im Installations-Dialog aktivieren!), so lässt sich Wireshark auch ohne Administrator-Rechte nutzen.