Der Einstieg in diese IniK-Reihe wurde im Rahmen der INFOS 2011 mit dem 3. Platz von 19 eingereichten Beiträgen im Wettbewerb Neue Ideen für den Informatikunterricht ausgezeichnet.

Die gesamte Unterrichtsreihe wird auch in einer Beilage zur Zeitschrift LOG IN 169/170 beschrieben.

An-/Vorbemerkungen zur Unterrichtsreihe:

In der als kumulativen Lernprozess für Lerngruppen ab Klasse 10 angelegten Unterrichtsreihe „E-Mail (nur?) für Dich“ werden zunächst an dem lebensweltlichen Beispiel E-Mail Kenntnisse über die technische Realisierung privater Kommunikation über öffentliche Computernetzwerke erarbeitet. Dieses Wissen wird dann angewendet, um Gefahren des Mitlesens und Manipulierens von Nachrichten zu entdecken und zu bewerten und Möglichkeiten zur Herstellung von vertrauensbildenden Maßnahmen wie Verschlüsselungsverfahren und digitales Signieren zu beurteilen.

Dieses Vorgehen bietet gleich mehrere Vorteile: Durch die Thematisierung der von Schülerinnen und Schülern oft täglich genutzten Kommunikation über das Internet einerseits und dem Charakter von Knobelaufgaben beim Ver- und Entschlüsseln von Texten andererseits wird ein hohes Maß an Motivation erreicht. Mit der sinnstiftenden Verbindung von technischen Aspekten der Kommunikation mit der Kryptologie erfahren die Schülerinnen und Schüler, dass sie erworbenes Wissen in einer neuen Situation konstruktiv anwenden und dabei Wissen aus anderen Fachgebieten wie z.B. der Mathematik und der Geschichte gewinnbringend einbringen können. Darüber hinaus erscheint das Thema Kommunikation in hohem Maße gendergerecht. Auch heute gehört die gewählte Anwendung E-Mail neben sozialen Netzwerken und Instant Messengers zu den drei meist genutzten Kommunika- tionsmitteln, wobei sich Kommunikation als Zweck der Computernutzung in den letzten 12 Jahren von 34% auf 45% erhöhte und damit heute vor Informationsbeschaffung und Unterhaltung den größten Anteil verschiedener Nutzungen hat. Die Nutzung von E-Mail hat sich dabei von 20% auf 55% erhöht (vgl. S.33 f. der Studie „Jugend, Information, (Multi-) Media 2009“ (JIM 2009) des Medienpädago- gischen Forschungsverbunds Südwest (MPFS) sowie S. 40 f. der Studie „Jugend, Information, (Multi-) Media 1998“ (JIM 2009) des MPFS.

Die Reihe setzt das Prinzip von Informatik im Kontext wie folgt um:

- Mit dem Thema „Sichere Kommunikation über öffentliche Netzwerke“ wurde ein vieldimensionaler Kontext gewählt. Dabei entstammt die erarbeitete Technologie E-Mail aus dem unmittelbaren Lebensumfeld von Schülerinnen und Schülern.

- Es werden gezielt Kompetenzen aus verschiedenen der in den Bildungsstandards der GI beschriebenen Kompetenzbereichen gefördert. Dabei werden eine Vielzahl von Kompetenzbereichen berührt, schwerpunktmäßig konzentriert sich die Unterrichtseinheit jedoch auf die Bereiche:

Inhaltsbereich Informatiksysteme

Inhaltsbereich Informatik, Mensch und Gesellschaft

Prozessbereich Begründen und Bewerten - Die Reihe zeichnet sich durch eine Vielfalt an schüler- und handlungsorientierten Methoden wie z.B. entdeckendem Lernen und Gruppenpuzzle aus.

Struktur der Unterrichtsreihe

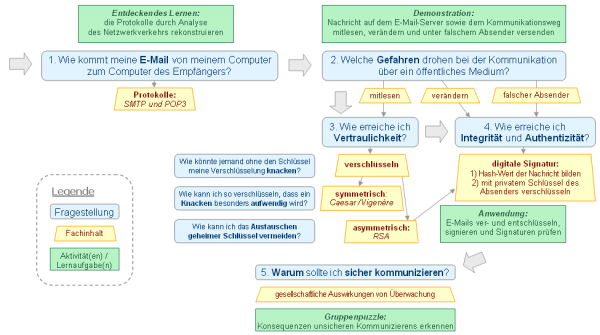

Die Unterrichtsreihe „E-Mail (nur?) für Dich“ führt zunächst in Grundlagen der technischen Realisierung von Kommunikation über öffentliche Netzwerke ein. Bei der Analyse von Netzwerkverkehr zur Rekonstruktion der E-Mail-Protokolle SMTP und POP3 wird deutlich, dass bei Beibehalten aller Standardeinstellung basale Sicherheitsanforderungen wie Vertraulichkeit oder Integrität und Authentizität einer Nachricht nicht gegeben sind. Mögliche Gefahrensituationen werden im Computerraum der Schule simuliert um so die Erarbeitung verschiedener Verfahren der Kryptologie zu motivieren. Neben unzulänglichen klassischen Verfahren wird gezeigt, wie mit dem asymmetrischen Verfahren RSA neben der Vertraulichkeit auch die Forderung nach Integrität und Authentizität mittels digitaler Unterschriften erfüllt werden kann. Während in den regulären Stunden gewonnene Erkenntnisse auf einander aufbauen, werden an einigen Stellen Anregungen für optionale, vertiefende Exkurse angeboten.

Einen Überblick über Fragestellungen, Themen und Lernformen der Reihe bietet folgende Graphik:

Klicken Sie auf die Graphik, um sie als Prezi-Präsentation zu öffenen.Alternativ können Sie die Übersicht auch als PDF-Datei herunterladen.

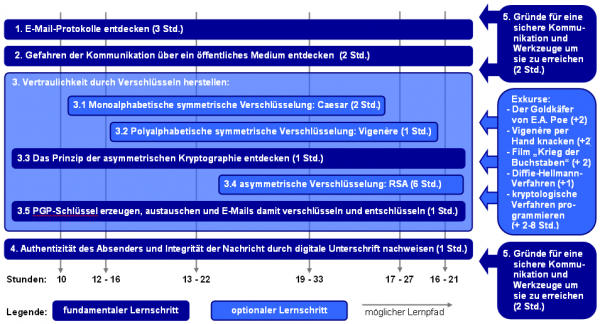

Umfang und Tiefe der Erarbeitung der kryptologischen Verfahren können der Lerngruppe und den zeitlichen Rahmenbedingungen für den Unterricht angepasst werden. Die folgende Graphik bietet einen Überblick über mögliche Lernpfade und den jeweiligen Zeitbedarf:

Klicken Sie auf die Graphik, um sie im PDF-Format zu öffenen.Die Lernabschnitte und relevanten Materialien sind in den folgenden Abschnitten beschrieben. Dabei sind für jede Stunde Verlaufsplanung und Materialien angegeben. Die Verlaufsplanungen sind als Empfehlungen zu verstehen und erfordern eine Anpassung an Vorwissen und Arbeitsweise der konkreten Lerngruppen!

Wir empfehlen, alternativ zum Browsen der Dokumente sich sämtliche Arbeitsbögen und Verlaufsplanungen mit folgenden Dokumenten auszudrucken und je in einem Schnellhefter parallel zur Lektüre der Beschreibung der Lernabschnitte bereitzuhalten:

- Verlaufsplanungen für sämtliche Stunden in einem PDF-Dokument [19 Seiten]

- Arbeitsbögen und Materialien für sämtliche Stunden in einem PDF-Dokument

[52 Seiten, ohne optionale Ergänzungen]

Module/Bausteine der Unterrichtsreihe:

1. Wie kommt eine E-Mail von meinem Computer zum Computer des Empfängers? (3h)

2. Welche Gefahren bestehen bei der Kommunikation über öffentliche Medien? (2h)

3. Wie kann ich mit Verschlüsseln Vertraulichkeit herstellen? (11h)

5. Warum sollte ich sicher Kommunizieren? (2h)

Erforderliche Vorkenntnisse:

Die Reihe erfordert folgende Vorkenntnisse der Schülerinnen und Schüler:

– Jeder an das Internet angeschlossene Computer lässt sich über eine

eindeutige IP-Adresse identifizieren.

– Nachrichten werden solange von einem Computer an Nachbarcomputer weitergeleitet,

bis sie beim Computer des Empfängers der Nachricht eingetroffen ist.

Sollten die Schülerinnen und Schüler nicht über diese Vorkenntnisse verfügen, lassen sich diese z.B. mit folgenden Materialien vorab erarbeiten:

- Sachgeschichte der Sendung mit der Maus (WDR) zum Thema Internet

- Rollenspiel „Wie funktioniert das Internet?“ und Übung zur Einführung in HTML

- Interaktive Lernumgebung FILIUS, dazu haben wir passend zum Kontext entwickelt:

- Anleitung mit Übungen

- Szenario Vermittlungsrechner und DNS

- Szenario E-Mail-Server und Clients

Benötigte Software

- Mozilla Thunderbird deutsche Version (http://de.www.mozillamessaging.com/de/thunderbird/)

- Thunderbird-Add-On Enigmail (https://addons.mozilla.org/de/thunderbird/addon/71/)

- OpenPGP (GnuPG) http://www.gnupg.org

direkte Links GnuPG für bestimmte Plattformen:

Windows: PGP4Win v. 2.1.0 http://gpg4win.de

GnuPG v. 1.4.10b ftp://ftp.gnupg.org/gcrypt/binary/gnupg-w32cli-1.4.10b.exe)

Linux: v. 2.0.14-2 http://packages.debian.org/squeeze/gnupg2

v. 1.4.10-4 http://packages.debian.org/squeeze/gnupg

Mac: http://www.gpgtools.org/installer/ - Socket Sniff (http://www.nirsoft.net/utils/socket_sniffer.html)

Wichtiger Hinweis: Einige Antivirus-Programme und -webfilter sperren die Webseite oder das Programm. Weder Webseite noch Software sind jedoch infiziert – sie verfolgen halt ähnliche Aktionen wie Spyware, nur hier vom Nutzer bewußt iniziiert – diesen Unterschied erkennen die Filter nicht. - Wireshark (http://wireshark.org)

- Krypto 1.5 (http://www.kuehnsoft.de/krypto.php)

(direkter Link zum Download der ZIP-Datei: http://www.kuehnsoft.de/download/krypto.zip) - CrypTool 1.4.30 (http://cryptool.de)

(direkter Link zum Download: http://www.cryptool.de/download/SetupCrypTool_1_4_30_de.exe) - Hamster E-Mail-Server (http://hamster.volker-gringmuth.de)

(direkter Link zum Download der ZIP-Datei: ftp://hamster.ftp.fu-berlin.de/Hamster.23.4.zip)

Der Hamster-Server muss mit lokalen Administrator-Rechten gestartet werden. Ist der Rechner durch eine Firewall geschützt, so muss der Mail-Server hier explizit beim ersten Start zugelassen werden, auch das benötigt in der Regel lokale Administrator-Rechte.

Krypto 1.5 und Socket Sniff müssen nicht installiert werden, sollte dann den Schülerinnen und Schülern bereitgestellt werden, z. B. in einem Gruppenverzeichnis.

Hamster, Socket Sniff, Krypto 1.5 und CrypTool 1.4.30 sind nur für die Windows-Plattform verfügbar (getestet mit Windows XP und Windows 7). Sollten Ihnen sinnvolle Alternativen für andere häufig eingesetzte Plattformen (Linux, Mac) bekannt sein, so freuen wir und über einen Hinweis an

gramm – at – gymnasium-tiergarten. de

und werden ihn hier gerne ergänzen!

Mitwirkende

Die kontextorientierte Unterrichtsreihe „E-Mail (nur?) für Dich“ wurde im Rahmen der Berliner Arbeitsgruppe des Projekts Informatik im Kontext von Andreas Gramm, Malte Hornung und Helmut Witten konzipiert und erarbeitet. Dabei wurden vor allem bereits vorhandene Unterrichtsideen zur Kryptologie von Helmut Witten und anderen von Andreas Gramm für den Kontext der sicheren Kommunikation über öffentliche Medien im Sinne eines längerfristigen, kontextorientierten Lernprozesses neu arrangiert, überarbeitet und um die Animation zur asymmetrischen Kryptographie ergänzt. Malte Hornung entwickelte das Gruppenpuzzle „Warum sollte ich sicher kommunizieren?“ und ist maßgeblich an der mehrfachen Erprobung (und darauf basierenden Überarbeitungen) und der umfangreichen Dokumentation dieser Unterrichtsreihe beteiligt.

Als Ideengeber für einzelne Stunden seien hier folgende Kolleginnen und Kollegen exemplarisch namentlich benannt: Werner Arnhold(Stunde 1 – Ein eigenes Protokoll entwickeln), Monika Seiffert, Jens Schütz und Alexander Flick (Stunde 2/3 – E-Mail-Protokolle entdecken), Astrid Witten (Exkurs Goldkäfer), Irmgard Letzner (Stunde 12/13 – Das RSA-Verfahren sowie Exkurs Vigenère per Hand knacken), Fabian Gallien (Überarbeitung Stunde 12/13 – Das RSA-Verfahren und Wiederholung Modulares Rechnen).