Lernabschnitt 1: Wie kommt eine

E-Mail von meinem

Computer auf den Computer des

Empfängers? (3

Stunden)

In entdeckendem Lernen erarbeiten

Schülerinnen und Schüler in diesem Schritt das

Konzept eines

Kommunikationsprotokolls und lernen zwei typische Protokolle zum

Versenden und Empfangen von E-Mails kennen. Am Anfang des

Lernabschnitts sollen die Schülerinnen und Schüler

nachvollziehen, warum ein Protokoll überhaupt für den

Erfolg

einer nonverbalen Kommunikation nötig ist. Um dies zu

erreichen,

wird auf einen Einstieg auf der technischen Ebene verzichtet.

Der erste Lernabschnitt legt zugleich die Grundlagen

für die in

der Unterrichtseinheit folgenden Inhalte: Wer Gefahren und Risiken von

E-Mail-Kommunikation identifizieren will, der muss zunächst

die

technischen Abläufe verstehen, um mögliche

Angriffspunkte

erkennen zu können. Gleichzeitig bietet das Themenfeld

„Protokolle“ die Möglichkeit,

informationstechnische

Konzepte wie etwa die Server-Client-Architektur zu behandeln.

Sachanalyse

Der Begriff des Protokolls in seiner heutigen Bedeutung

gründet

auf dem aus der diplomatischen Praxis bekannten Protokollen und meint

zunächst nichts anderes als eine Sammlung von Regeln. Diese

Regeln

legen fest, wer wann auf welche Art und Weise zu agieren hat. Gegen die

zweite Bedeutung des Begriffs – das Protokoll als Mitschrift

– muss das Protokoll im Sinne einer Regelsammlung deutlich

abgegrenzt werden.

Eine notwendige Voraussetzung für den Erfolg von

Kommunikation

zwischen Computern besteht in der Einhaltung dieser Regeln. Ein Rechner

muss von seinem Gegenüber nicht nur auf Basis eines

gemeinsamen

Befehlssatzes verstanden werden, es ist auch notwendig festzulegen,

wann wer etwas 'zu melden' hat. Um dies gewährleisten zu

können, wurden für den Mailverkehr bereits in den

80er

Jahren Kommunikationsprotokolle entwickelt, die seitdem

stetig

erweitert wurden.

In diesem Unterrichtsabschnitt stehen die Protokolle SMTP und

POP3 im

Fokus. Das SMTP (Simple Mail Transfer Protocol) dient zum Versenden und

Weiterleiten von Nachrichten, das POP3 (Post Office Protocol) zum

Abholen von Nachrichten. Die zwei Akteure der Kommunikation mittels

POP3 und SMTP sind Server und Client. Beide Protokolle laufen auf

ähnliche Art und Weise ab: Der Client öffnet die

Verbindung

zum Server und authentifiziert sich. Anschließend sendet,

bzw.

liest der Client E-Mail-Nachrichten und meldet sich

anschließend

ab. Der Ablauf der Kommunikation auf Basis der Protokolle findet sich

im Detail auf den Arbeitsbögen zu POP3 und SMTP (siehe Stunden

2/3).

Standardbezug

Die Schülerinnen und Schüler ...

- ... verstehen die Grundlagen des Aufbaus von

Informatiksystemen

und deren Funktionsweise.

- ... nutzen Diagramme, Grafiken und Modelle, um sich

informatische Sachverhalte selbstständig zu erarbeiten.

- ... verknüpfen informatische Inhalte und

Vorgehensweisen mit solchen außerhalb der Informatik.

Stunde 1: Regeln zur

Kommunikation aufstellen –

ein eigenes Protokoll entwerfen

Um Schülerinnen und Schülern für

die Notwendigkeit der

Festlegung und Einhaltung von Protokollen zu sensibilisieren bietet es

sich an, ihnen folgenden Auftrag zu

stellen:

"Entwickelt

ein Verfahren um mit einer unter einer Tür

verlaufenden Schnur ohne zu sprechen und ohne weitere

Gegenstände

ein Wort zu kommunizieren! Ein/e Schüler/in auf der einen

Seite

der Tür wird nachher ein beliebiges Wort genannt bekommen,

dass

sie/er dann der Mitschülerin / dem Mitschüler auf der

anderen

Seite der Tür übermittelt."

Als Hilfsmittel könnte z.B. der Morsecode oder eine

durchnummerierte Aufstellung der Buchstaben des Alphabets

bereitgestellt werden. Hilfen wie z.B. der Morsecode sind jedoch nicht

zwingend notwendig und können als fakultatives Hilfsmittel

für schwächere Gruppen 'in der Hinterhand' gehalten

werden!

Der Ablauf des Unterrichts ist dabei dreigeteilt:

zunächst

entwickeln die Schülerinnen und Schüler in

Kleingruppen ihre

Kommunikationsregeln. Anschließend erhalten sie Zeit, diese

Regeln zu testen und ggf. zu modifizieren. In der Auswertung

können dann die Verfahren verschiedener Gruppen vor der

gesamten

Klasse vorgeführt und verglichen werden. Dabei können

Aspekte

wie Geschwindigkeit und Fehleranfälligkeit der

Übertragung

als Kriterien in die Betrachtung eingebracht werden und ggf. bereits

erste Gemeinsamkeiten der Protokolle wie Startsignale,

Bestätigungen, Fehlermeldungen als allgemeine Bestandteile

vieler

Protokolle dokumentiert werden und der Begriff des Protokolls als die

"Regeln/Absprachen zur Kommunikation" definiert werden (in gezielter

Abgrenzung zur Verwendung für "Bericht").

=> Verlaufsplanung Stunde 1

Material:

Stunden 2/3: SMTP-

und

POP3-Protokoll mit einem Netzwerk-

analyse-Werkzeug

erfassen und die Protokolle

rekonstruieren

Duch die

Analyse authentischen Netzwerkverkehrs entdecken die

Schülerinnen und Schüler die E-Mail-Protokolle SMTP

und POP3. Da in diesem Zusammenhang E-Mails und Passwörter

sichtbar werden (siehe Abschnitt 2 zu Gefahren bei der Kommunikation

über öffentliche Medien), ist es unbedingt

notwendig

in einer didaktischen Umgebung einen fiktiven und somit

geschützten

Raum zu verwenden, der nicht die reale Privatsphäre der

Schülerinnen und Schüler betrifft. Dazu bietet es

sich an, für die Doppelstunde einen eigenen E-Mail-Server,

z.B. den Hamster

von

Volker Gringmuth, auf

einem Rechner des Computerraums zu starten und dort

Benutzerkonten für die Schülerinnen und

Schüler anzulegen, für

die sie dann ihren Email-Client (z. B. Thunderbird)

auf den

Schülerrechnern einrichten. Als Netzwerkanalyse-Werkzeug

bietet sich z. B. Socket Sniff

an (siehe unten

zu

rechtlichen Aspekten des Einsatzes von Netzwerkanalyse-Werkzeugen zu

Bildungszwecken).

Die

Konfiguration

des E-Mail-Postfachs mit Thunderbird

sowie das Analysieren von

Netzwerkverkehr mit Socket Sniff

sind jeweils in einer Anleitung

für die

Hand der Schülerinnen und Schüler

beschrieben. Ein alternativer Einsatz der

didaktischen Simulations-Umgebung

FILIUS wäre an dieser Stelle auch denkbar, erscheint aber

weniger geeignet, um im Anschluß tatsächliche

Gefahren

an entfernten Geräten (z.B. "man-in-the-middle"-Angriff)

realistisch erlebbar zu machen.

Die Schülerinnen und Schüler richten

zunächst ihren

E-Mail-Client ein und lassen sich dann vom Lehrer am E-Mail-Server ein

Benutzerkonto einrichten. Von Beginn an wird vereinbart, dass als

Benutzernamen die Vornamen der Schülerinnen und

Schüler

gelten, ggf. sind doppelt auftretende Namen oder Sonderzeichen

individuell zu berücksichtigen. Beim Einrichten des Postfachs

am

Server (Menü im Hamster "Einstellungen >>

Benutzerverwaltung

und Passworte", dann Knopf "Neuer Nutzer") geben die

Schülerinnen

und Schüler ihr Passwort zweimal selbst ein (Knopf

"Ändern"

im oberen Bereich des Benutzer-Dialogs). Der Lehrer sollte hier zum

einen demonstrativ wegschauen, zum anderen sollten die

Schülerinnen und Schüler vor der Wahl des Passworts

darauf

hingewiesen werden, sich ein neues Passwort auszudenken und keines zu

verwenden, das sie bereits nutzen. Auch bietet sich hier die

Gelegenheit die Wahl sicherer Passwörter zu thematisieren,

z.B.

durch Bilden eines Akronyms über einem Satz, z.B. "Bin ich

deine

Nummer 1 ?" -> "BidN1?".

Durch zwei vorstrukturierte Arbeitsbögen gelenkt,

erarbeiten die

Schülerinnen und Schüler zunächst jeweils

eines der

beiden Protokolle in Partnerarbeit, wobei neben der Herstellung der

korrekten Reihenfolge durch die Zuordnung sinnvoller Bezeichnungen

für die einzelnen Schritte auch eine inhaltliche

Interpretation der ausgetauschten Nachrichten gefordert wird.

In eine anschließenden Austauschphase vergleichen

sie mit

Experten für das jeweils andere Protokoll beide

Protokolle

und notieren Gemeinsamkeiten wie Begrüßung,

Benutzerauthentifizierung, Versenden der E-Mail, Abmeldung.

Um zu überprüfen, ob die Protokolle richtig

rekonstruiert

wurden, kann die Musterlösung zum Vergleich angeboten werden.

Alternativ oder optional additiv kann der Mailserver direkt

über

Telnet angesprochen werden und versucht werden,

gemäß den

rekonstruierten Protokollen eine E-Mail zu versenden oder

E-Mails

anzeigen zu lassen. Das Vorgehen ist in der Anleitung "Unterhaltung mit

einem E-Mail-Server via Telnet" beschrieben. Die "freie" Kommunikation

über Telnet ist für das POP3 Protokoll recht

effizient, da

hier schnell "echte" E-Mails in der ungewöhnlichen Darstellung

der

Eingabeaufforderung angezeigt werden. Das Versenden einer E-Mail

erfordert dagegen vergleichsweise viele Eingaben und eine

Base64-Kodierung von Benutzername und Passwort in SMTP, wobei das

Übertragen der kodierten Zeichenketten in die

Eingabeaufforderung

fehleranfällig ist.

=> Verlaufsplanung Stunden 2/3

Material:

Software:

- Thunderbird

- E-Mail-Client von

Mozilla

(falls nicht bereits installiert):

http://de.www.mozillamessaging.com/de/thunderbird

- Socket Sniff

- Netzwerkanalyse-Werkzeug von Nir Sofer:

http://www.nirsoft.net/utils/socket_sniffer.html

Socket Sniff kann nach dem Entpacken ohne weitere

Installation gestartet und somit auch z. B. über

einTausch-Verzeichnis an die Schülerinnen und Schüler

verteilt werden.

- Hamster - E-Mail-Server von Volker

Gringmuth in der Version 1.3.23.4:

Download: ftp://hamster.ftp.fu-berlin.de/Hamster.23.4.zip

Hinweise und Informationen des Authors: http://hamster.volker-gringmuth.de

WICHTIGE

HINWEISE zum Einrichten des E-Mail-Servers:

Keine Angst! Den E-Mail-Server "Hamster" im Schulnetz

bereitzustellen ist nicht schwer, wenn folgende Hinweise beachtet

werden:

Der Hamster benötigt nach dem

Entpacken keiner weiteren Installation. Das Starten des E-Mail-Servers

erfordert jedoch Administrator-Rechte.

Es wird empfohlen, das Programm auf

einen USB-Stick zu entpacken und

von dort unter einem Benutzerkonto mit Administrator-Rechten zu starten. So lässt

sich auch verhindern, dass Schülerinnen und Schüler

die E-Mail-Plattform außerhalb des Unterrichts weiter nutzen.

Der E-Mail-Server wird nach der Installation

standardmäßig so gestartet, dass er gegen

Anfragen von anderen Rechnern abgeschrimt ist. Soll der Server im

Netzwerk verfügbar sein (und das soll er hier!) so sind unbedingt folgende Einstellungen zu verändern:

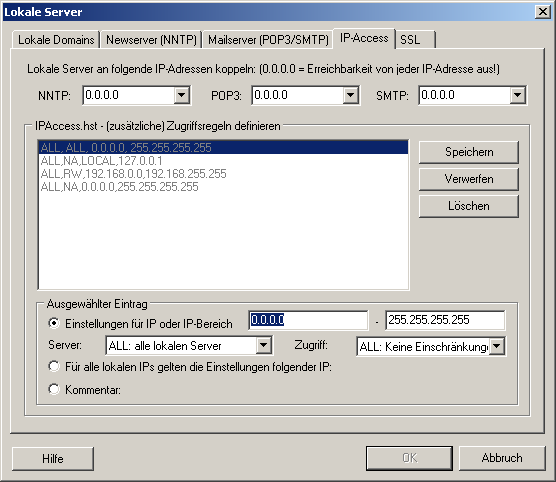

- Wählen

Sie den Menüpunkt Einstellungen

>> Lokale Server,

- dann das Registerblatt IP-Access.

- Eine sinnvolle Einstellung wäre, den Server nur

für das lokale Netz freizugeben. Funktioniert das nicht, so

lassen sich für die begrenzte Einsatzzeit des Servers

Schreibrechte für alle IP-Adressen zwischen 0.0.0.0 und

255.255.255.255 gewähren:

Fällt die

Verwendung eines Netzwerkanalysewerkzeugs nicht unter den

Geltungsbereich von §202c StGB ("Hacker-Paragraph")?

Nicht, wenn es nicht mit dem Vorsatz einer schadhaften

Handlung eingesetzt wird. Ein Hochschul- lehrer aus dem

IT-Bereich hatte Verfassungsbeschwerde eingelegt, weil er sich

in seiner Forschungs- und Lehrfreiheit eingeschränkt sah, da

er mit seinen Studenten im Rahmen der Ausbildung auch Software zu

Computersicherheit behandeln wollte. Das

Bundesverfassungsgericht

hat am 18.05.2009 die Verfassungsbeschwerde nicht angenommen

und dies damit begründet, dass der Beschwerde- führer

von dem Gesetz nicht betroffen sei, da der Einsatz

entsprechender Software ohne den Vorsatz des schadhaften Misbrauchs

nicht strafbar sei. Die Notwendigkeit des Vorsatzes gehe zwar nicht aus

dem

Gesetzestext selbst, wohl aber aus einer EU Richtline, die das Gesetz

umsetzt, hervor. In der Anhörung des Gesetzes wurde

darauf hingewisen, dass die entsprechende Passage im Sinne der

Richtlinie auszulegen sei, was das BVG mit der Ablehnung der Beschwerde

tat.

Begründung der Ablehnung der Beschwerde durch das BVG

zum Nachlesen:

http://www.bundesverfassungsgericht.de/entscheidungen/rk20090518_2bvr223307.html.

Der Einsatz zu Zwecken der Lehre ist somit statthaft solange

Schülerinnen und Schüler darauf

hingewiesen werden, dass die Anwendung außerhalb eines

eigenen Netzwerks (z.B. Portscannen auf Rechnern im Internet) eine

strafbare Handlung darstellen

kann. Unabhängig von der juristischen Lage

sollte man sich als Pädagoge fragen, ob es sinnvoll

ist, Schülerinnen und Schülern aktiv solche

Werkzeuge anzubieten. Hier bietet Socket Sniff

gegenüber anderen Netzwerkanalysewerkzeugen wie Wireshark

den Vorteil, dass es nur solchen Netzwerkverkehr wiedergibt, der auch

an eine auf dem Computer des Benutzers laufende Anwendung adressiert

ist und so kein Mitlesen von für andere Computer bestimmte

Nachrichten ermöglicht.